Threat Actor mengeksploitasi Insiden Crowdstrike

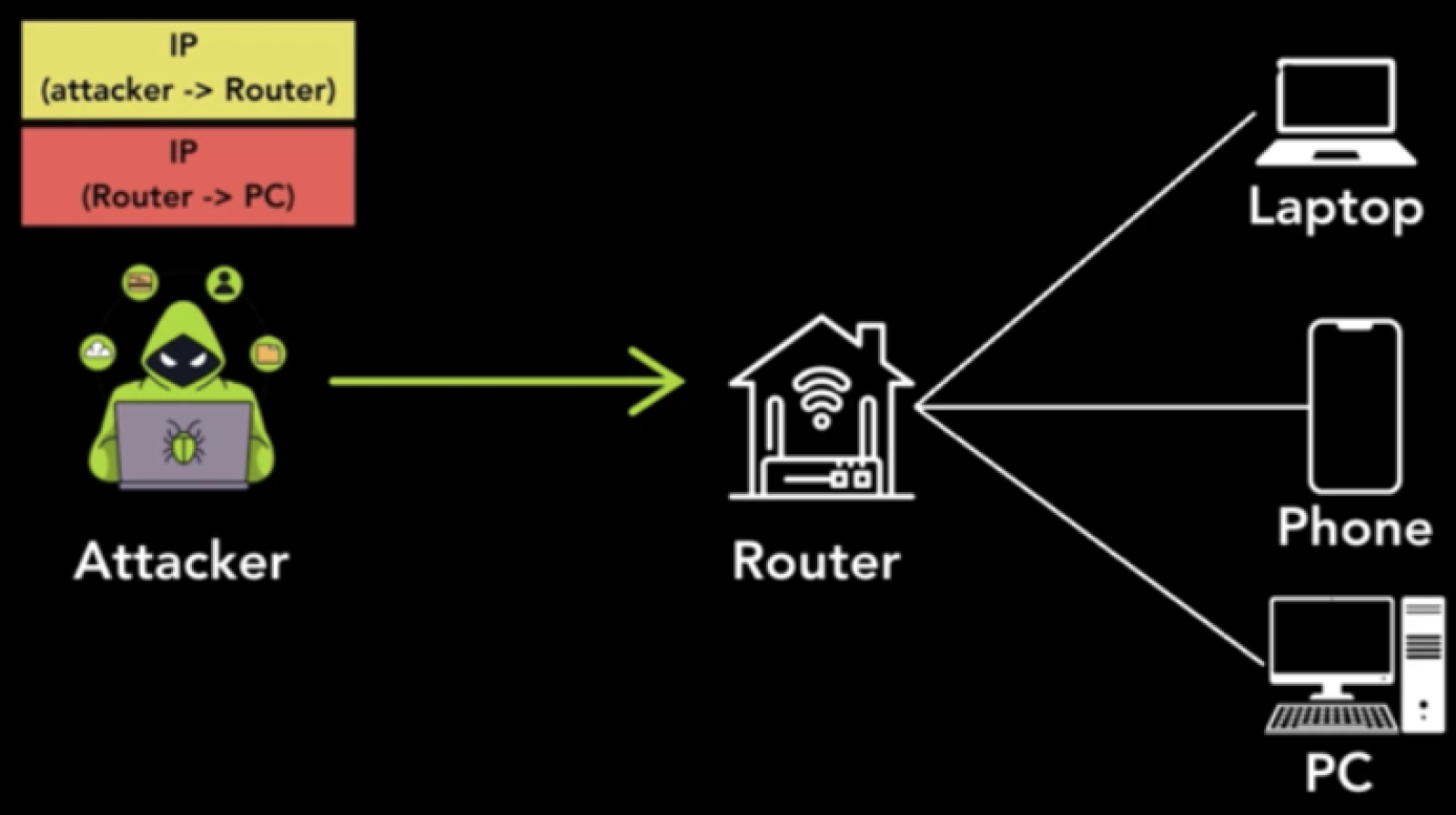

CrowdStrike telah mengeluarkan peringatan tentang aktor ancaman tak dikenal yang melakukan upaya phishing. Aktor tersebut mendistribusikan penginstal CrowdStrike Crash Reporter palsu melalui situs web yang menyamar sebagai entitas Jerman. Situs web tersebut, yang terdaftar dengan pendaftar sub-domain, kemungkinan dibuat pada tanggal 20 Juli 2024, setelah insiden CrowdStrike pada tanggal 19 Juli 2024 (lihat Sorotan dari tanggal 21 Juli 2024). Penginstal palsu itu ditawarkan sebagai perbaikan untuk masalah sistem Windows dalam pembaruan sensor CrowdStrike Falcon. Situs berbahaya itu menggunakan JavaScript yang disamarkan sebagai JQuery untuk mengunduh dan men-deobfuscate penginstal, yang menampilkan merek CrowdStrike, lokalisasi Jerman, dan permintaan kata sandi untuk menginstal malware. Selain itu, para peneliti telah mengidentifikasi domain phishing crowdstrike-office365[.]com, yang menyamar sebagai CrowdStrike. Domain ini mendistribusikan file ZIP dan RAR yang berisi pemuat MSI yang mengeksekusi Lumma Stealer yang dikemas dengan CypherIt. Domain ini didaftarkan tak lama setelah masalah pembaruan sensor Falcon diperbaiki. Kampanye ini diyakini terkait dengan kampanye distribusi Lumma Stealer pada bulan Juni 2024 yang menggunakan spam dan vishing untuk mendistribusikan pencuri. [sumber: Kemenkeu-CSIRT]

.png)