Penelitian terbaru mengungkapkan celah keamanan dalam beberapa protokol tunneling yang dapat dimanfaatkan oleh penyerang untuk berbagai serangan, termasuk denial-of-service (DoS) dan akses ke jaringan internal. Menurut laporan dari Top10VPN yang bekerja sama dengan Profesor Mathy Vanhoef dari KU Leuven, host internet yang menerima paket tunneling tanpa memverifikasi identitas pengirim berisiko disalahgunakan untuk serangan anonim dan peretasan jaringan.

Sebanyak 4,2 juta host teridentifikasi rentan terhadap serangan ini, termasuk server VPN, router ISP rumah, router inti internet, gerbang jaringan seluler, dan node jaringan pengiriman konten (CDN). Negara-negara seperti China, Prancis, Jepang, AS, dan Brasil menjadi yang paling terdampak.

Akar Masalah

Kerentanan ini terletak pada protokol tunneling seperti IP6IP6, GRE6, 4in6, dan 6in4, yang umumnya digunakan untuk transfer data antar jaringan yang terputus. Protokol ini tidak menyediakan autentikasi dan enkripsi tanpa dukungan protokol keamanan tambahan seperti IPsec. Akibatnya, penyerang dapat menyisipkan lalu lintas berbahaya ke dalam saluran komunikasi.

Celah ini sebelumnya diidentifikasi dalam CVE-2020-10136 dan sekarang diperluas dengan kode CVE terbaru:

- CVE-2024-7595 (GRE dan GRE6)

- CVE-2024-7596 (Generic UDP Encapsulation)

- CVE-2025-23018 (IPv4-in-IPv6 dan IPv6-in-IPv6)

- CVE-2025-23019 (IPv6-in-IPv4)

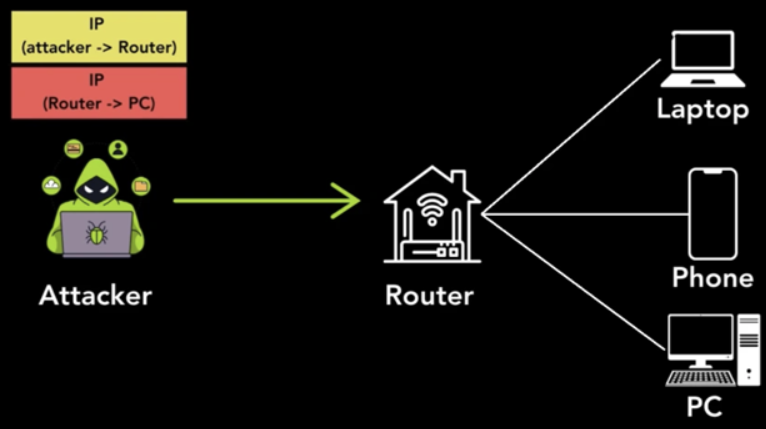

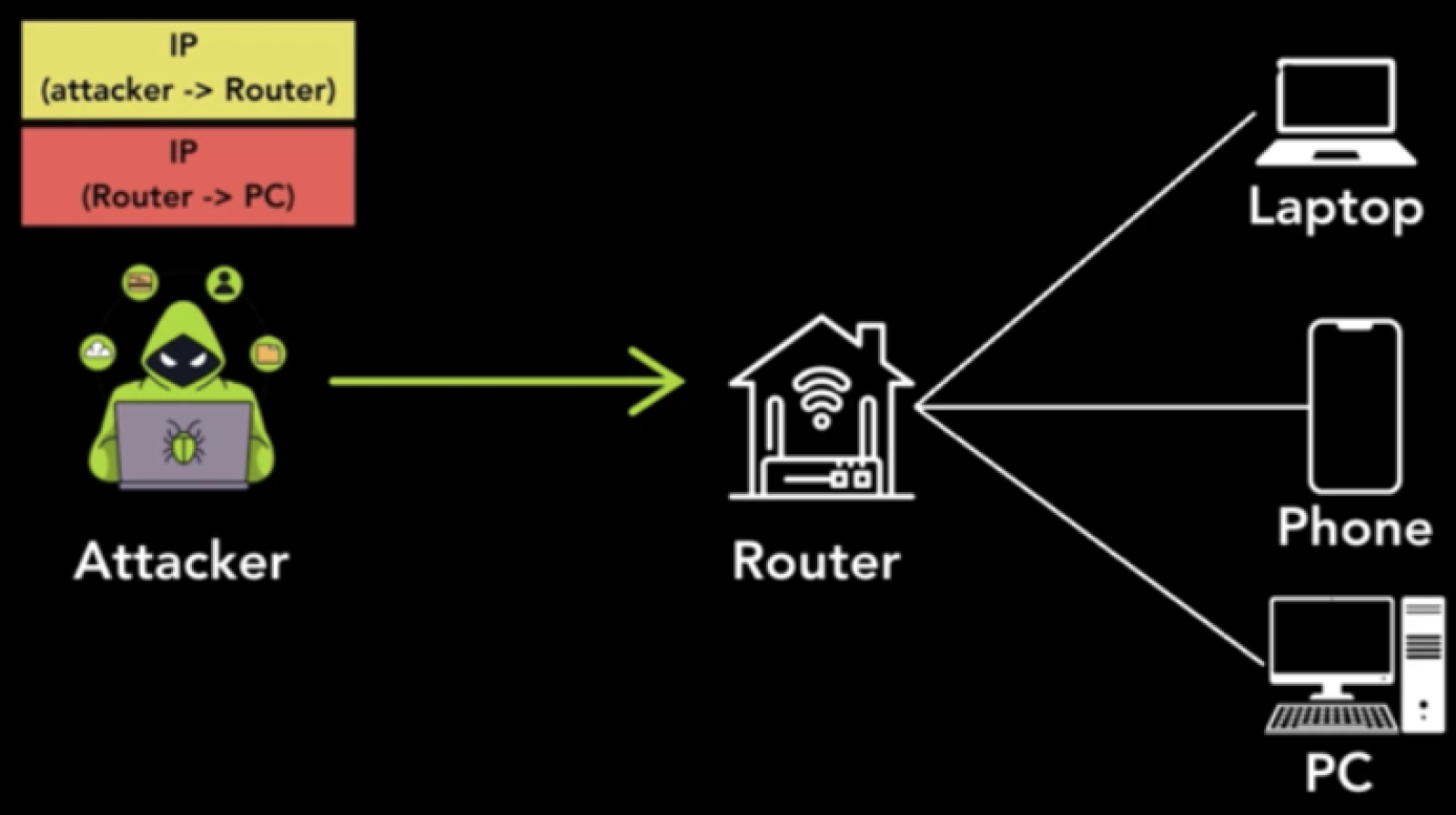

Penyerang dapat mengirimkan paket dengan dua header IP. Header luar mengidentifikasi sumber serangan dan host rentan sebagai tujuan, sedangkan header dalam memalsukan identitas host rentan untuk melewati filter jaringan dan menyerang target yang dituju.

Link Youtube: https://youtu.be/eFZsM3khrSk

Dampak dan Pencegahan

Eksploitasi dapat menyebabkan kemacetan jaringan, gangguan layanan, atau perangkat jaringan yang crash akibat beban lalu lintas berlebih. Selain itu, serangan ini berpotensi membuka celah untuk eksploitasi lanjutan seperti man-in-the-middle dan penyadapan data.

Langkah perlindungan meliputi:

- Menggunakan protokol seperti IPsec atau WireGuard untuk autentikasi dan enkripsi.

- Membatasi paket tunneling hanya dari sumber terpercaya.

- Menerapkan filter lalu lintas pada router dan perangkat jaringan.

- Menggunakan inspeksi paket mendalam (Deep Packet Inspection) untuk mendeteksi aktivitas mencurigakan.

- Memblokir semua paket tunneling yang tidak terenkripsi.

Menurut Simon Migliano dari Top10VPN, serangan ini menunjukkan perlunya peningkatan keamanan pada protokol komunikasi untuk mencegah potensi eksploitasi lebih lanjut.

Sumber: https://thehackernews.com/2025/01/unsecured-tunneling-protocols-expose-42.html

.png)